نوشتهها

چگونه مشکل عدم اتصال به اینترنت را برطرف کنید

برخلاف مواقعی که بهطور کل ارتباط وایرلس ندارید یا اینکه سیگنال وایرلس ضعیف است، زمانیکه سیگنال وایرلس خیلی قوی دارید، همه شواهد حاکی از آن است که اوضاع مرتب است، اما همچنان نمیتوانید به اینترنت وصل شوید. اگر شما هم با این مشکل برخورد کردهاید…

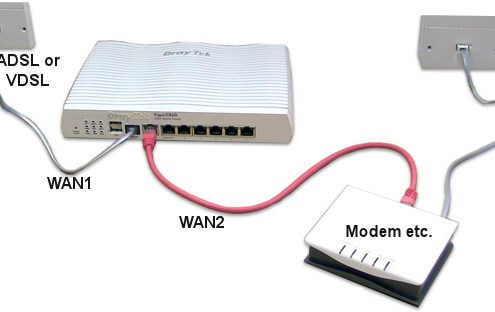

آموزش تنظیمات مودم برای تبدیل ADSL به VDSL

محمد جواد آذری جهرمی در در لایو اینستاگرام خود از آغاز ارتقاء سرعت اینترنت خانگی برای ۱۰ هزار مشترک اینترنت خانگی مخابرات ایران و شرکت شاتل خبر داد. وی ادامه داد: طرح ارتقاء سرعت اینترنت خانگی به ۴ برابر از شهر قم آغاز شده و هم اکنون ۳۰ هزار…

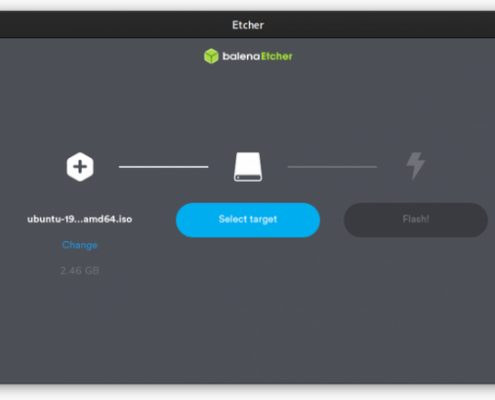

آموزش اجرای لینوکس با فلش مموری (یو اس بی درایو)

اجرای لینوکس با فلش مموری روشی فوقالعاده برای استفاده از این سیستم عامل در یک دستگاه ویندوزی است. در این مطلب به آموزش اجرای لینوکس روی یو اس بی درایو میپردازیم. برای کاربران اداری و خانگی، استفاده از سیستم عاملهای ویندوز کاربردیتری …

مشکل کار نکردن صفحه کلید مک را چگونه برطرف کنیم؟

کار نکردن صفحه کلید Magic یا Wireless مک

ما از صفحه کلیدهای بی سیم شروع خواهیم کرد ، زیرا چند مورد دیگر وجود دارند که می توانند در مقایسه با همتاهای سیمی آنها به کار روند. مهم نیست که برای صفحه کلید شما چه اتفاقی می افتد ، ابتدا این مراحل …

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت سوم (ماشین بردار پشتیبان)

ماشین بردار پشتیبان :

ماشین بردار پشتیبان یک متد برمبنای یادگیری ماشین است که اساس آن یادگیری با کمک اطلاعات است که داده ها را با کمک بردارهای پشتیبان که الگوهای داده ای را بیان می کنند کلاس بندی می کند[۱۳].

برای دسته بندی کردن داده ها به…

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت دوم

ماشین های بردار پشتیبان

ماشین های بردار پشتیبان خصیصه های ورودی با مقادیر حقیقی را با نگاشت غیرخطی به فضایی با ابعاد بالاتر می برد و با قرار دادن یک مرز خطی، داده ها را جدا می کند. پیدا کردن یک مرز تفکیک برای جدا سازی داده ها به مسئله بهین…

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت اول

تشخیص نفوذ در شبکههای کامپیوتری | شناسایی حملات در شبکههای کامپیوتری از جنبهٔ اطّلاعات مورد استفاده در مرحلهٔ یادگیری، به دو دستهٔ تشخیص نفوذ و تشخیص ناهنجاری تقسیم می شود. در تشخیص نفوذ، هم از ترافیک معمول و هم از ترافیک حمله استفاده میش…

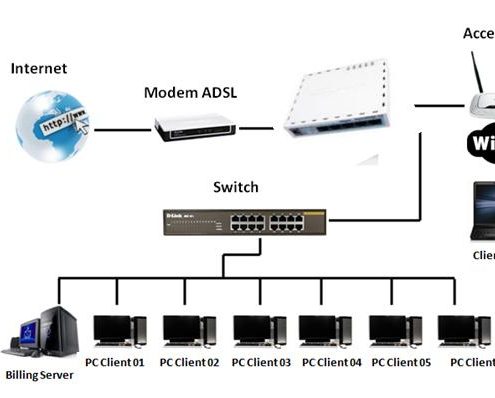

آموزش اتصال روتربرد میکروتیک Mikrotik به اینترنت

آموزش اتصال روتربردهای میکروتیک (Mikrotik) به اینترنت و اتصال کاربران شبکه داخلی به اینترنت .

تنظیمات اولیه دریافت اینترنت توسط میکروتیک

اگر از مودم برای اتصال به اینترنت استفاده میکنید، ابتدا لازم است وارد تنظیمات مودم شده و مودم را در حالت Bridge …

چگونه یک تصویر ISO / CD دی وی دی را به یک ماشین مجازی وصل کنم

من یک فایل تصویری ISO دارم چگونه می توانم آن را به ماشین مجازی من وصل کنم؟ توجه: اگر با نصب Parallels Tools مشکلی دارید، لطفا این مقاله را دنبال کنید: KB 8969 توجه: برای نصب ویندوز یا سایر سیستم عامل با استفاده از فایل ISO کلیک کنید ر…

آموزش ساخت تصویر نصب ویندوز از یک USB یا دیسک قابل بوت

آموزش ساخت تصویر نصب ویندوز از یک USB یا دیسک قابل بوت سوالاتی که جوابش در این مقاله است::

من یک فلش مموری قابل بوت (دیسک سی دی / دی وی دی) دارم و می خواهم یک تصویر نصب (* .dmg) را از آن ایجاد کنم. فرآیند چیست؟

من یک دیسک با نرم افزاردارم…