بررسی امنیت در سرورهای HPE proliant Gen10″

اچ پی امروز مدعی است که سرورهایش از امنیت بسیار بالاتر برخوردارند و تلاش روزافزون

او در استفاده از حافظههای پایدار یا NVDIMM مشهود است. ویژگیهای مدیریتی موجود در سرورهای اچ پی

موضوع جدیدی نیست که بتوانم از آن به عنوان ویژگی جدید در سامانه مدیریتی سرورها یاد کنم چرا که نسلهای

قبلی نیز از آن برخوردار بودند اما در هر حال در این زمینه نیز موارد جدیدی افزوده شده که در ادامه مورد بررسی قرار خواهد گرفت.

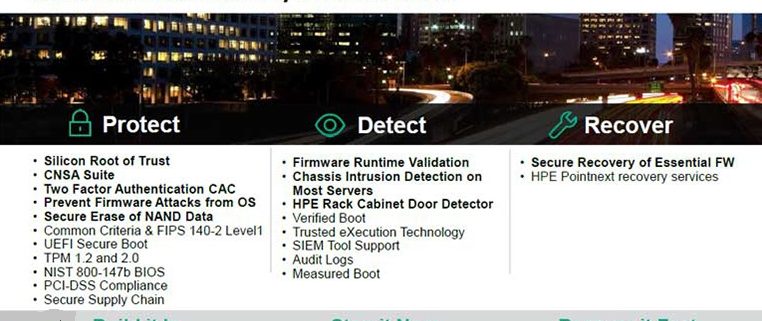

طبق تحقیقات ISACA بیش از ۵۰ درصد از متخصصین امنیت سایبری اعلام کردند که در سال ۲۰۱۶ حداقل یک بار مورد هجوم بدافزارها قرار گرفتهاند. اچ پی در

پی آن است که امنیت را هر چه بیشتر در سرورهای خود نهادینه کند و از امنیت در سطح Firmware صحبت میکند که تحت عنوان Trust of root Silicon

است. اچ پی اولین شرکتی است که با ارایه Trust of root Silicon ،امنیت را در برابر هجمه به فیرمور فراهم میکند و توانایی ریکاور کردن فیرمور اصلی سرور را

به صورت خودکار دارد. همچنین به منظور تامین امنیت بیشتر و جلوگیری از حملات به Firmware از اثرانگشت استفاده میکند

Silicon Root of Trust

امنیت اچ پی در کنفرانس ۲۰۱۷ Discover HPE ،اعلام کرد قصد دارد امنیت سطح سیلیکونی را به سرورهای خود بیفزاید تا از حملات به Firmware به ویژه در سازمانهای دولتی و انترپرایزی جلوگیری شود. از آنجاکه یکی از مهمترین چالشهایی که چنین سازمانهایی با آن روبرو هستند، حملات به Firmware است، اچ پی با عرضه پرولیانت سرورهای جدید نسل ۱۰ سعی در حل این مشکل داشته است. آنچه که اچ پی آن را Trust of root Silicon مینامد، در واقع لینکی بین Silicon HPE و Firmware iLO HPE است. این لینک طوری طراحی شده که اگر کدهای Firmware هک شده باشد، به طور خودکار از اجرای آن جلوگیری شده و کدهای مناسب، ریکاور میشود. سرورهای پرولیانت اچ پی دارای اثرانگشت هستند و سرور تنها زمانی بوت میشود که این اثرانگشت Match شود. اچ پی این ویژگی از ابزار و تکنولوژیهای رمزگذاری و تشخیص رخنه نیز بهره میبرد و از Pointnext HPE استفاده میکند. رئیس لابراتورهای HPE میگوید: ”هدف نهایی ما حفاظت از سرور از مرحله تولید تا تحویل است“. بسیاری از سرورها از امنیت سطح سختافزاری برخوردارند که با افزودن امنیت فیرمور به مشتریان در

جهت مقابله با حملات شرورانه کمک میکند.اچ پی این ویژگی از ابزار و تکنولوژیهای رمزگذاری و تشخیص رخنه نیز بهره میبرد و از Pointnext HPE استفاده میکند. رئیس لابراتورهای HPE میگوید:

”هدف نهایی ما حفاظت از سرور از مرحله تولید تا تحویل است“. بسیاری از سرورها از امنیت سطح سختافزاری برخوردارند که با افزودن امنیت فیرمور به

مشتریان در جهت مقابله با حملات شرورانه کمک میکند

آشنایی با ماژول امنیتی TPM

ماژول TPM که در نسلهای قبلی سرورهای اچ پی وجود داشت، اکنون با نسخه ۰٫۲ TPM در سرورهای نسل ۱۰ اچ پی قرار داده شده است. ماژول TPM

ماژولی است که با استفاده از کلیدهای رمزگذاری، رمزعبور و ابزارهای دیگر، محیطی امن را فراهم میکند و راهکاری موثرتر برای مقابله با بدافزارها ارایه میدهد.

ماژول TPM با استفاده از کلیدهای رمزگذاری میتواند مانع از جابجا شدن هاردها و قرار دادن آنها روی سرور دیگر میشود یعنی در واقع سرور و هارد با هم جفت

هستند و اطلاعات هارد روی سروری دیگر، قابل دسترسی نیست.

ماژول TPM را تنها یکبار میتوان نصب کرد و نمیتوان آن را با ماژول TPM دیگری عوض کرد. سرورهای نسل ۹ تنها در حالت UEFI از ماژول TPM پشتیبانی

میکنند نه در حالت Legacy .سرورهای نسل ۸ و قبلتر برای سازگاری با آن نیاز به آخرین آپدیت Firmware دارند.

Chassis Intrusion Detection امنیتی ویژگی

این ویژگی که در برخی ماردبوردها قرار دارد، این امکان را فراهم میکند که اگر کسی بدون اجازه و مجوز، اقدام به باز کردن درب کیس و جابجا کردن قطعات کند،

ادمین شبکه هشدارهایی دریافت کند. برای اینکه این ویژگی را غیرفعال کنید، یا میتوانید از روی کیس، ضامن آن را تنظیم کنید و یا اینکه برخی بوردها، در بایوس

خود (تب امنیت) میتوانند این ویژگی را فعال یا غیرفعال کنند.

آشنایی با ویژگی امنیتی Firmware Signed Digitally HPE

مزایای تکنولوژی FW Signed Digitally این است که با استفاده از آن میتوان از ایجاد تغرات

در فیرمور که با اهداف خرابکارانه انجام میشود جلوگیری کرد.

این اقدامات ممکن است روی موارد زیر تاثیر گذارد:

۱ .ورود ویروس به داخل Firmware

۲ .سرقت اطلاعات و داده

۳ .تخریب اطلاعات و داده

۴ .دستکاری اطلاعات و داده

۵ .حفاظت از تقلب در درایورهای HPE

کاری که FW Signed Digitally انجام میدهد این است که فیرمور مجاز و تایید اعتبار فیرمور را قبل از اینکه فیرمور در درایو دانلود شود، بررسی میکند در نتیجه موارد زیر انجام میشود:

۱ .تایید اعتبار فیرمور برای درایو

۲ .تاییداصل بودن فیرمور

۳ .عدم انجام تغییرات در فیرمو

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید؟در گفتگو ها شرکت کنید.