نوشتهها

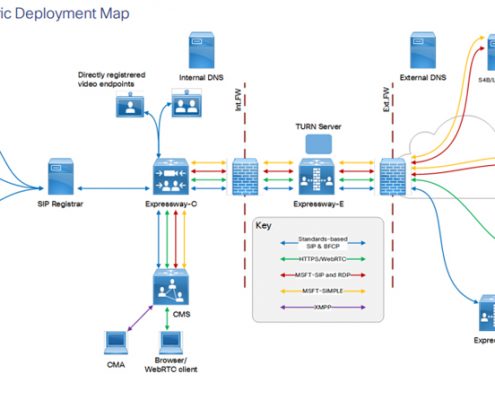

بررسی ویژگی های Cisco Expressway نسخهی X8.9

ویژگی های Cisco Expressway

سهولت برقراری ارتباط با Cisco Expressway

همکاری با افراد باید به سادگی یک تماس تلفنی باشد که در شرایطی امن صورت می پذیرد، اما در اکثر مواقع اینطور نیست. ابزاری که اشتراک ویدئو و محتوا را ممکن میسازند و به تعاملات …

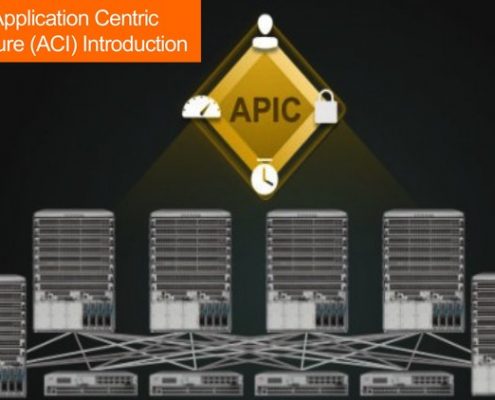

مزایای استفاده از Cisco ACI در رفع مشکلات امنیتی

Cisco Application Centric Infrastructure یا به اختصار Cisco ACI، معماری جدید و خلاقانهای است که به طور کلی موجب تسهیل، بهینهسازی و تسریع چرخه پیادهسازی برنامه میگردد. Cisco ACI از یک رویکرد جامع مبتنی بر سیستم استفاده نموده که دارای ویژ…

گزارش Gartner برای تجهیزات UTM

گزارش Gartner در سال ۲۰۱۷ برای تجهیزات UTM منتشر گردیده است و باز هم طبق معمول و برای هشتمین سال متوالی Fortigate در جایگاه نخست قرار گرفت.

اما آنچه در این گزارش قابل توجه است نقطه ضعف های سایر vendor ها می باشد . نکته دیگر پایین آمدن جایگ…

دستورات مهم برای افزایش امنیت تجهیزات سیسکو

ایجاد امنیت در تجهیزات سیسکو در این مقاله سعی شده است با یک بیان خیلی ساده ۱۰ دستور ابتدایی سیسکو جهت بالابردن امنیت تجهیزات cisco را به شما معرفی کنیم . این نکته را فراموش نکنید این دستورات درعین سادگی خیلی مهم هستند و عدم رعایت این موارد ممک…

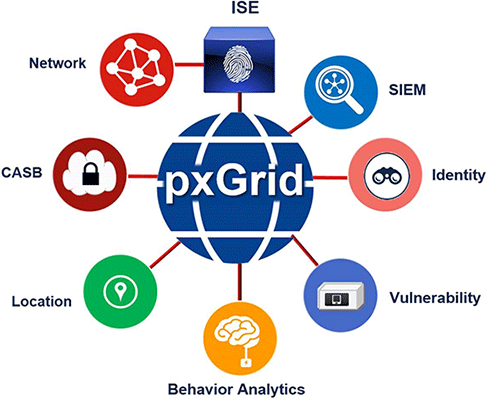

سیسکو pxGrid

یکپارچگی تکنولوژی های امنیتی با pxGride

با استفاده از پلتفرم Cisco pxGrid یا Platform Exchange Grid ، محصولات امنیتی مختلف شما به راحتی قادر هستند که با یکدیگر تبادل اطلاعات نمایند و اطلاعات را به اشتراک بگذارند. Cisco pxGride پلتفر…