نوشتهها

امنیت تلگرام طلایی

امنیت تلگرام طلایی

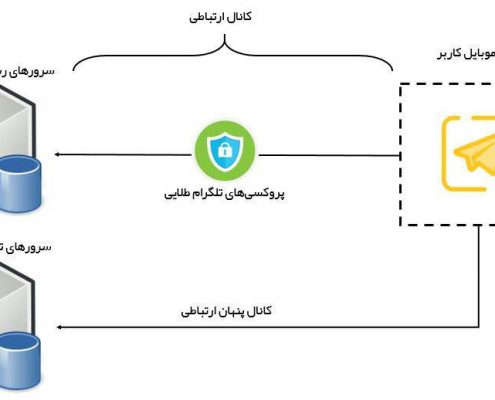

بررسی امنیت و رعایت حریم خصوصی تلگرام طلایی صورت گرفته است. با بررسیهای اولیه مشخص گردید که #تلگرام_طلایی با دو دسته سرور در ارتباط است:

۱. سرورهای رسمی تلگرام

۲. سرورهای تلگرام طلایی همچنین مشخص شد دادهها…

آپدیت جدید ویندوز موبایل برای رفع حفره امنیتی Meltdown و Spectre

با ورود به سال جدید میلادی دو حفرهی امنیتی بزرگ موسوم به Spectre و Meltdown به جان دستگاهها افتادند. این بدافزارها با کمک یک اپ مخرب اطلاعات شخصی گوشی اعم از پسووردهایی که برای ورود به سامانه بانکی و برنامههای کارگذاری استفاده میشود را سرقت م…

دستورات مهم برای افزایش امنیت تجهیزات سیسکو

ایجاد امنیت در تجهیزات سیسکو در این مقاله سعی شده است با یک بیان خیلی ساده ۱۰ دستور ابتدایی سیسکو جهت بالابردن امنیت تجهیزات cisco را به شما معرفی کنیم . این نکته را فراموش نکنید این دستورات درعین سادگی خیلی مهم هستند و عدم رعایت این موارد ممک…

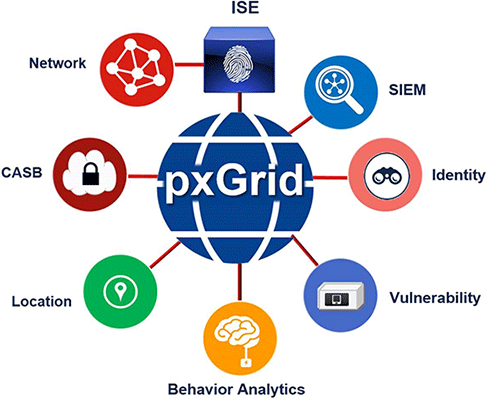

سیسکو pxGrid

یکپارچگی تکنولوژی های امنیتی با pxGride

با استفاده از پلتفرم Cisco pxGrid یا Platform Exchange Grid ، محصولات امنیتی مختلف شما به راحتی قادر هستند که با یکدیگر تبادل اطلاعات نمایند و اطلاعات را به اشتراک بگذارند. Cisco pxGride پلتفر…

پورت ناکینگ چیست و چگونه می توان آن را برروی فایروال میکروتیک راه اندازی کرد؟

اینترنت از تعدادی بسیار زیادی Node که به منظور فراهم آوردن سرویس های مختلف به یکدیگر متصل شده اند، تشکیل شده است. در این شبکه به منظور کنترل ترافیک و افزایش امنیت از فایروال، IDS و IPSهای مختلفی استفاده شده است اما با این وجود شبکه های مختلفی مورد …