بهرهجویی از آسیبپذیری WinRAR با هدف انتشار بدافزار

حققان از شناسایی کارزاری هرزنامهای خبر دادهاند که در جریان آن ایمیلهایی با پیوست فایل RAR به کاربران ارسال میشود. فایل مذکور مجهز به کد مخربی است که با سوءاستفاده از یک ضعف امنیتی به تازگی کشف شده در نرمافزار WinRAR دستگاه را به بدافزار آل…

انتشار ابزار رمزگشایی برای قربانیان باجافزار PyLocky

PyLocky عنوان خانوادهای از باجافزارهاست که به زبان Python نوشته شده و نویسندگان آن سعی داشتهاند تا به قربانی اینطور القا کنند که دستگاه او بهباجافزار مخرب Locky آلوده شده است. مشابه سایر باجافزارها، PyLocky نیز تمامی فایلها را رمزگذاری کرد…

اشتباه های امنیتی در اکتیو دایرکتوری

۱٫ Group Policy Preferences Visible Passwords

تنظیمات Group Policy به ادمین اجازه می دهد تا هنگامی که یک کاربر عمل Login را انجام می دهد به واسطه Credential های تعیین شده ، حساب های کاربری Local Admin را تنظیم کند ، Task ها را زمانبندی کند…

چگونه با حملات دیداس (DDOS) مقابله کنیم؟

اثر حملات دیداس، ارسال ترافیک کاذب بسیاری به سرور و از کار انداختن آن است؛ اتفاقی که اخیراً برای برخی از کسبوکارهای ایرانی رخ داده و بهترین راه جلوگیری از آن، استفاده از سرویسهای امنیتی و بهروز نگه داشتن آنهاست. بارها اتفاق افتاده…

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت سوم (ماشین بردار پشتیبان)

ماشین بردار پشتیبان :

ماشین بردار پشتیبان یک متد برمبنای یادگیری ماشین است که اساس آن یادگیری با کمک اطلاعات است که داده ها را با کمک بردارهای پشتیبان که الگوهای داده ای را بیان می کنند کلاس بندی می کند[۱۳].

برای دسته بندی کردن داده ها به…

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت دوم

ماشین های بردار پشتیبان

ماشین های بردار پشتیبان خصیصه های ورودی با مقادیر حقیقی را با نگاشت غیرخطی به فضایی با ابعاد بالاتر می برد و با قرار دادن یک مرز خطی، داده ها را جدا می کند. پیدا کردن یک مرز تفکیک برای جدا سازی داده ها به مسئله بهین…

تشخیص نفوذ در شبکههای کامپیوتری (تحقیقاتی) | قسمت اول

تشخیص نفوذ در شبکههای کامپیوتری | شناسایی حملات در شبکههای کامپیوتری از جنبهٔ اطّلاعات مورد استفاده در مرحلهٔ یادگیری، به دو دستهٔ تشخیص نفوذ و تشخیص ناهنجاری تقسیم می شود. در تشخیص نفوذ، هم از ترافیک معمول و هم از ترافیک حمله استفاده میش…

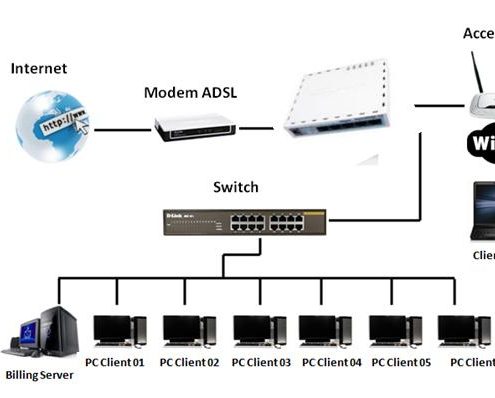

آموزش اتصال روتربرد میکروتیک Mikrotik به اینترنت

آموزش اتصال روتربردهای میکروتیک (Mikrotik) به اینترنت و اتصال کاربران شبکه داخلی به اینترنت .

تنظیمات اولیه دریافت اینترنت توسط میکروتیک

اگر از مودم برای اتصال به اینترنت استفاده میکنید، ابتدا لازم است وارد تنظیمات مودم شده و مودم را در حالت Bridge …

قفل کردن مرورگر کروم و حفاظت از داده ها

اگر از یک سامانه کامپیوتری در محیطی عمومی همچون یک اداره یا شرکت استفاده میکنید و ممکن است در برخی موارد مجبور شوید کامپیوتر خود را برای دقایقی ترک کنید و از طرفی این امکان وجود ندارد تا سیستمعامل را قفل کرده یا برای آن گذرواژهای تعیین ک…

معرفی ۳ اپلیکیشن برای افزایش امنیت موبایل

برای بیشتر کاربران امروزی، گوشی هوشمند همه اطلاعات شخصی و عمومی آنها را در داخل خود نگه میدارد؛ مخاطبین، پیامها، اطلاعات پرداخت، عکسهای شخصی و مجموعهای از موزیکهای دستچین شده تنها بخشی از اطلاعات ذخیرهشده در گوشی های هوشمند به شمار می…